Die heutige Welt ist mit hochentwickelten Datenverletzungen, Bedrohungen, Angriffen und Eingriffen konfrontiert, da Hacker und Cyberkriminelle immer wieder neue Wege finden, um Zugang zu Ihren Heim- oder Geschäftsnetzwerken zu erhalten.

Dies macht es dringend erforderlich, einen mehrstufigen Ansatz für die Netzwerksicherheit zu verfolgen.

Die beste Software zur Erkennung von Datenschutz- und Datenschutzverletzungen, auch als Intrusion Detection-Systeme (IDS) oder manchmal auch als DLP-Software (Data Loss Prevention) bezeichnet, wird eingesetzt, um Ihr Netzwerk vor täglich auftretenden High-Tech-Angriffen und Bedrohungen zu schützen.

Als Netzwerksicherheitstools erkennt diese Software zur Erkennung von Datenschutzverletzungen alle Schwachstellen-Exploits, die Ihre Apps oder Ihren PC angreifen sollen, und hilft bei der Überwachung Ihres Netzwerks oder Systems.

Die gängige Software zur Erkennung von Datenschutzverletzungen kann sein:

- basierend auf Ihrem Netzwerk (Überwachung des eingehenden und ausgehenden Datenverkehrs im Netzwerk)

- Host-basiert (Schutz des gesamten Netzwerks)

- signaturbasiert (Pakete überwachen und mit der Signaturdatenbank vergleichen)

- anomaliebasiert (Überwachung des Netzwerkverkehrs im Vergleich zu einer festgelegten Basislinie)

- reaktiv (böswillige Aktivitäten erkennen und entsprechend reagieren)

- passiv (Erkennung und Alarmierung)

Die beste Software zur Erkennung von Datenverletzungen verwendet sowohl host- als auch netzwerkbasierte Strategien für einen stärkeren Schutz. Im Folgenden finden Sie einige der wichtigsten Tools, mit denen Sie auf dem neuesten Stand bleiben und vor Bedrohungen geschützt werden können.

Beste Software zur Erkennung von Datenverletzungen zum Koppeln mit Ihrem PC

1AVG Business Security

AVG bietet eine erstklassige Lösung zur Erkennung von Datenverletzungen, die für Unternehmen entwickelt wurde und alle Ihre Schutzanforderungen abdeckt, von sofortigen E-Mail-Benachrichtigungen bis hin zu Remote-Verwaltungstools.

In Bezug auf die Remoteverwaltung können Sie AVG von überall auf Ihren PC-Geräten installieren, aktualisieren und konfigurieren und von der Echtzeitüberwachung und Benachrichtigung über Bedrohungen profitieren.

Schauen wir uns das mal an Hauptmerkmale::

- Cloud Management Console (schnelle Bereitstellung auf mehreren Endpunkten, Verwalten von Richtlinien, Überwachen von Bedrohungen, Planen von Updates und Schützen von Geräten und Netzwerken von einem einzigen Standort aus)

- Datei, E-Mail, Verhalten und Web Shield (mehrstufiger Schutz vor Malware, Viren, Spam, schädlichen Downloads und gefährlichen Websites)

- Link Scanner und integrierte Firewall (um den Netzwerkverkehr zu filtern und verdächtige Verbindungen zu verhindern)

- Aktenvernichter (Dateien, die nicht wiederhergestellt werden sollen, dauerhaft löschen)

- SharePoint-Schutz

AVG Business Security

Schützen Sie Ihr Unternehmen mit der ultimativen Software zur Erkennung von Datenverletzungen, die von AVG unterstützt wird! 61,41 $ Kaufe es jetzt 2Varonis

Diese Software zur Erkennung von Datenschutzverletzungen ist die Innovation von Varonis Systems, einem amerikanischen Softwareunternehmen, und ermöglicht es Unternehmen, ihre Daten zu verfolgen, zu visualisieren, zu analysieren und zu schützen.

Varonis führt eine Analyse des Benutzerverhaltens durch, um abnormales Verhalten zu erkennen und zu identifizieren und sich vor Cyberangriffen zu schützen, indem Metadaten aus Ihrer IT-Infrastruktur extrahiert werden.

Diese Informationen werden dann verwendet, um Beziehungen zwischen Datenobjekten, Ihren Mitarbeitern, Inhalten und der Verwendung abzubilden, sodass Sie mehr Einblick in Ihre Daten erhalten und diese schützen können.

Schauen wir uns das mal an Hauptmerkmale::

- Nicht aufdringliche Implementierung des Varonis-Frameworks

- DatAdvantage Data Governance-Software und IDU Analytics Engine-Ebene (statistische Analyse)

- Überwachen Sie Dateiserver, analysieren Sie Dateisysteme und Zugriffsmuster gründlich (Empfehlungen zu Änderungen)

- Erkennung von Datenschutzverletzungen (schnelle und unkomplizierte Einrichtung)

- Lösen Sie eine Reihe von Herausforderungen und bestimmen Sie den Datenbesitz basierend auf der Zugriffshäufigkeit

- Führt eine Nutzungsüberwachung durch

Varonis

Kombinieren Sie Sichtbarkeit und Kontext, um Cyberangriffe wie ein Profi zu erkennen und darauf zu reagieren! Demo Versuche es jetzt 3Stealthbits

Dies ist der erste Anbieter von Data Access Governance-Lösungen, der unstrukturierte und strukturierte Datenrepositorys unterstützt und Ihre Anmeldeinformationen vor Ihren am stärksten gefährdeten Zielen schützt.

Stealthbits ist ein Cybersecurity-Softwareunternehmen, das sensible Daten und Anmeldeinformationen schützt, mit denen Angreifer die Daten selbst stehlen.

Schauen wir uns das mal an Hauptmerkmale::

- Stealth Intercept (erkennt, verhindert und warnt Sie in Echtzeit, sodass Sie Bedrohungen blockieren können, bevor sie zu Katastrophen werden.)

- Stealth Defend auf der Basis von maschinellem Lernen (Echtzeit-Tool zur Analyse und Warnung von Bedrohungen, um Ihr Unternehmen vor fortgeschrittenen Bedrohungen und Versuchen zu schützen, Ihre Daten zu filtern und zu zerstören)

- Stealth Recover (ermöglicht das Zurücksetzen und Wiederherstellen von Active Directory-Änderungen, um ein sicheres und optimiertes Verzeichnis zu verwalten und Domänen ohne Ausfallzeiten wiederherzustellen)

- Stealthbits File Activity Monitor (Speichern des Dateizugriffs und der Berechtigungsänderungen für Windows-Dateiserver und NAS-Geräte, ohne dass eine native Protokollierung erforderlich ist)

Stealthbits

Beschränken Sie nicht nur den Zugriff auf Ihre Daten. Bringen Sie es auf die nächste Ebene, indem Sie das Active Directory sichern. Demo Versuche es jetzt 4Suricata

Dies ist eine schnelle, äußerst robuste Open-Source-Software zur Erkennung von Datenschutzverletzungen, die von der Open Information Security Foundation entwickelt wurde.

Suricata ist in der Lage, Intrusion Detection in Echtzeit durchzuführen. Außerdem verhindert es Inline-Intrusion und überwacht die Sicherheit Ihres Netzwerks.

Es enthält Module wie Erfassen, Sammeln, Dekodieren, Erkennen und Ausgeben, die dem Vorgang in dieser Reihenfolge folgen. Es erfasst zuerst den Datenverkehr, dekodiert ihn dann und gibt an, wie der Fluss zwischen seinen Prozessoren aufgeteilt wird.

Schauen wir uns das mal an Hauptmerkmale::

- Multithread-Lösung (verwendet Regeln, Signatursprache und Lua-Skripte, um komplexe Bedrohungen zu erkennen)

- Kompatibel mit allen gängigen Betriebssystemen einschließlich Windows

- Netzwerkverkehrsverarbeitung auf der siebten OSI-Modellschicht (erweiterte Malware-Erkennungsfunktionen)

- Automatische Erkennung und Analyse von Protokollen und GPU-Beschleunigung

⇒ Holen Sie sich Suricata

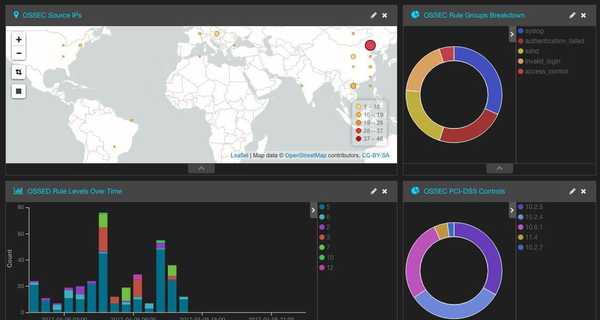

5OSSEC

OSSEC ist ein plattformübergreifendes Open-Source-Host-basiertes Intrusion Detection-System. Das Tool verfügt über eine leistungsstarke Korrelations- und Analyse-Engine, die die Protokollanalyse und die Überprüfung der Dateiintegrität integriert.

Darüber hinaus gibt es eine Windows-Registrierungsüberwachungsfunktion, sodass Sie problemlos alle nicht autorisierten Änderungen an der Registrierung sehen können.

Es gibt auch eine zentralisierte Durchsetzung von Richtlinien, Rootkit-Erkennung, Echtzeit-Alarmierung und aktive Reaktion. In Bezug auf die Verfügbarkeit sollten Sie wissen, dass es sich um eine plattformübergreifende Lösung handelt, die unter Linux, OpenBSD, FreeBSD, macOS, Solaris und Windows funktioniert.

Schauen wir uns das mal an Hauptmerkmale::

- Komplett frei

- Verfügbar auf fast allen Desktop-Plattformen

- Korrelations- und Analyse-Engine

- Protokollanalyse, Integritätsprüfung

- Registrierungsüberwachung, Überprüfung der Dateiintegrität

- Rootkit-Erkennung, Echtzeit-Warnungen

⇒ Holen Sie sich OSSEC

6Schnauben

Dies ist eine weitere kostenlose Open-Source-Software zur Erkennung von Datenschutzverletzungen, die 1998 entwickelt wurde und deren Hauptvorteil darin besteht, dass sie eine Echtzeit-Verkehrsanalyse und Paketprotokollierung im Netzwerk durchführen kann.

Zu den Funktionen gehören Protokollanalyse, Inhaltssuche und Vorprozessoren, wodurch dieses Tool zur Erkennung von Malware aller Art, Exploits, Scan-Ports und vielen anderen Sicherheitsproblemen weithin akzeptiert wird.

Schauen wir uns das mal an Hauptmerkmale::

- Sniffer-, Packet Logger- und Network Intrusion Detection-Modi (Sniffer-Modus liest Pakete und zeigt die Informationen an, Packet Logger protokolliert die Pakete auf der Festplatte, während der Network Intrusion Detection-Modus den Echtzeitverkehr überwacht und ihn mit den benutzerdefinierten Regeln vergleicht.)

- Erkennen Sie Stealth-Port-Scans, CGI-Angriffe, SMB-Tests, Pufferüberlauf und Betriebssystem-Fingerabdruckversuche

- Kompatibel mit verschiedenen Hardwareplattformen und Betriebssystemen einschließlich Windows

- Flexibel und dynamisch für die Bereitstellung

- Einfach zu schreibende Regeln für die Erkennung von Eindringlingen

- Gute Community-Support-Basis für die Fehlerbehebung

⇒ Schnauben

Gibt es eine Software zur Erkennung von Datenschutzverletzungen, über die Sie alle informieren möchten? Teilen Sie uns dies mit, indem Sie im folgenden Abschnitt einen Kommentar hinterlassen.

FAQ: Erfahren Sie mehr über Datenschutzverletzungen und geeignete Schutzwerkzeuge

- Wie werden Datenverletzungen entdeckt??

Am einfachsten ist es, spezielle Tools zur Erkennung von Datenverletzungen oder IDS-Software zu verwenden, mit denen Anomalien in Echtzeit überwacht, identifiziert und behoben werden können. Schauen Sie sich die besten Optionen in diesem Handbuch an.

- Was ist eine Netzwerkverletzung??

Eine Netzwerksicherheitsverletzung tritt auf, wenn ein nicht autorisierter Benutzer oder eine nicht autorisierte App auf ein Netzwerk zugreift. Intrusion Detection-Systeme werden eingesetzt, um Ihr Netzwerk auch zu überwachen und gegen solche Schwachstellen-Exploits zu verteidigen.

- Was ist der Unterschied zwischen einem Verstoß und einem Vorfall??

Ein Sicherheitsvorfall bezieht sich auf Verstöße gegen Sicherheitsrichtlinien, die dazu führen können, dass vertrauliche Daten offengelegt werden. Eine Datenverletzung ist eine bestimmte Art von Sicherheitsvorfall.

Anmerkung des Herausgebers: Dieser Beitrag wurde ursprünglich im Februar 2019 veröffentlicht und seitdem im Mai 2020 überarbeitet und aktualisiert, um Frische, Genauigkeit und Vollständigkeit zu gewährleisten.

- Privatsphäre

- Software

- Windows 10-Datenschutzhandbücher

Friendoffriends

Friendoffriends

![6 beste Software zur Erkennung von Datenverletzungen [Home & Business]](https://friend-of-friends.com/storage/img/images_4/6-best-data-breach-detection-software-[home-business]_10.jpg)